云服務(wù)器數(shù)據(jù)庫服務(wù)的安全防御策略

在當(dāng)今數(shù)字化時(shí)代,云服務(wù)器已成為企業(yè)數(shù)據(jù)存儲(chǔ)和應(yīng)用部署的核心基礎(chǔ)設(shè)施,而數(shù)據(jù)庫作為承載關(guān)鍵業(yè)務(wù)數(shù)據(jù)的服務(wù),其安全性尤為重要。有效的防御措施能夠防止數(shù)據(jù)泄露、服務(wù)中斷或惡意攻擊,保障業(yè)務(wù)的連續(xù)性和用戶隱私。以下是云服務(wù)器數(shù)據(jù)庫服務(wù)的多層次防御策略:

一、網(wǎng)絡(luò)層防護(hù)

- 配置安全組與防火墻:限制數(shù)據(jù)庫端口的訪問權(quán)限,僅允許可信IP地址或內(nèi)部網(wǎng)絡(luò)連接,避免暴露在公網(wǎng)。例如,MySQL默認(rèn)端口3306應(yīng)設(shè)置為僅內(nèi)網(wǎng)訪問。

- 使用虛擬私有云(VPC):通過VPC隔離數(shù)據(jù)庫實(shí)例,減少外部攻擊面,并結(jié)合子網(wǎng)劃分和路由控制增強(qiáng)安全性。

- 啟用網(wǎng)絡(luò)加密:采用SSL/TLS協(xié)議加密數(shù)據(jù)庫連接,防止數(shù)據(jù)在傳輸過程中被竊取或篡改。

二、訪問控制與身份認(rèn)證

- 強(qiáng)化賬戶管理:創(chuàng)建最小權(quán)限原則的數(shù)據(jù)庫賬戶,避免使用默認(rèn)賬戶(如root),并定期輪換密碼。

- 實(shí)施多因素認(rèn)證(MFA):對(duì)于管理控制臺(tái)和關(guān)鍵操作,要求額外的驗(yàn)證步驟,如短信或令牌驗(yàn)證。

- 審計(jì)日志監(jiān)控:開啟數(shù)據(jù)庫審計(jì)功能,記錄所有登錄和操作行為,及時(shí)發(fā)現(xiàn)異常活動(dòng)(如頻繁失敗登錄)。

三、數(shù)據(jù)安全與備份

- 加密存儲(chǔ)數(shù)據(jù):利用云服務(wù)商提供的加密功能(如AES-256),對(duì)數(shù)據(jù)庫靜態(tài)數(shù)據(jù)進(jìn)行加密,即使數(shù)據(jù)被非法獲取也無法讀取。

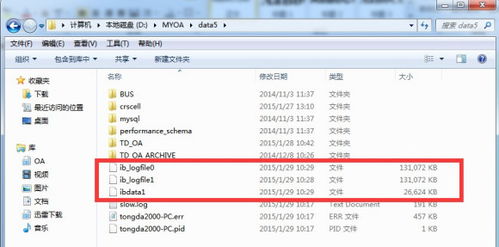

- 定期備份與恢復(fù)測試:自動(dòng)執(zhí)行全量和增量備份,并將備份數(shù)據(jù)存儲(chǔ)在隔離的位置。定期測試恢復(fù)流程,確保在數(shù)據(jù)丟失或勒索軟件攻擊時(shí)能快速復(fù)原。

- 數(shù)據(jù)脫敏與掩碼:在非生產(chǎn)環(huán)境中使用脫敏數(shù)據(jù),減少敏感信息泄露風(fēng)險(xiǎn)。

四、漏洞管理與更新

- 及時(shí)修補(bǔ)漏洞:關(guān)注數(shù)據(jù)庫和操作系統(tǒng)安全公告,定期應(yīng)用補(bǔ)丁,避免已知漏洞被利用。

- 使用自動(dòng)化工具:部署漏洞掃描工具(如云安全中心),主動(dòng)檢測配置錯(cuò)誤和潛在弱點(diǎn)。

五、高級(jí)防御措施

- 部署Web應(yīng)用防火墻(WAF):如果數(shù)據(jù)庫面向Web應(yīng)用,WAF可過濾SQL注入等常見攻擊。

- 入侵檢測與預(yù)防系統(tǒng)(IDS/IPS):監(jiān)控網(wǎng)絡(luò)流量,識(shí)別并阻斷惡意行為。

- 依賴云服務(wù)商安全服務(wù):利用云平臺(tái)提供的托管服務(wù)(如AWS RDS或阿里云ApsaraDB),這些服務(wù)通常內(nèi)置安全功能,如自動(dòng)備份和加密。

六、應(yīng)急響應(yīng)與合規(guī)性

- 制定應(yīng)急計(jì)劃:明確數(shù)據(jù)泄露或服務(wù)中斷時(shí)的處理流程,包括通知用戶和監(jiān)管部門。

- 遵循合規(guī)標(biāo)準(zhǔn):根據(jù)行業(yè)要求(如GDPR或網(wǎng)絡(luò)安全法)配置安全策略,并進(jìn)行定期審計(jì)。

總結(jié),云服務(wù)器數(shù)據(jù)庫的防御是一個(gè)系統(tǒng)工程,需結(jié)合技術(shù)、管理和流程多方面措施。通過分層防護(hù)和持續(xù)監(jiān)控,企業(yè)能顯著提升數(shù)據(jù)安全性,降低業(yè)務(wù)風(fēng)險(xiǎn)。選擇可靠的云服務(wù)商并充分利用其安全生態(tài),可事半功倍地實(shí)現(xiàn)防護(hù)目標(biāo)。

如若轉(zhuǎn)載,請(qǐng)注明出處:http://www.cdmbw.com/product/39.html

更新時(shí)間:2026-02-19 13:31:32